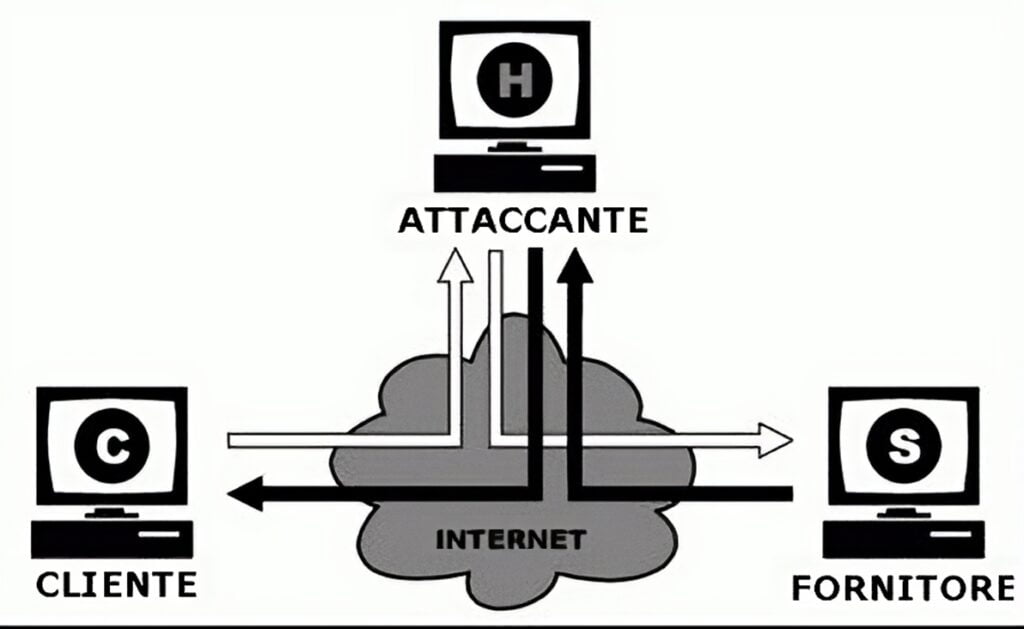

L’attacco “Man in the mail” è una variante del più noto attacco “man in the middle” (MITM), specificamente rivolta alle comunicazioni via email. In questo tipo di attacco, un malintenzionato intercetta e, potenzialmente, manipola le comunicazioni email tra due o più parti, spesso con l’obiettivo di frodare o rubare informazioni sensibili.

Scopo principale di un attacco di questo tipo è quello di inserirsi all’interno di una conversazione modificando il file PDF contenente le coordinate bancarie per il pagamento di un ordine, un acquisto o una commessa. Non appena l’attaccante si accorge, dopo aver monitorato le conversazioni, che una delle due parti richiede un pagamento, la comunicazione avente tale contenuto viene alterata, inserendo le coordinate di pagamento di un conto gestito dall’attaccante, il quale sarà poi il destinatario effettivo del denaro.

Come inizia l’attacco

Com’è facilmente intuibile, è necessario che l’attaccante abbia in qualche modo avuto accesso alle conversazioni scambiate a mezzo email, per poter sferrare un attacco “Man in the email” (chiamato anche “Business Email Compromise”).

Comprendere come sia avvenuto l’accesso ad una delle due caselle di posta (ed in particolar modo a quale, spesso elemento dirimente all’interno di un procedimento giudiziario al fine di stabilire la responsabilità civile) non è sempre agevole e le analisi richiedono la richiesta dei file di LOG al gestore di posta elettronica, nonché la copia forense dei dispositivi sui quali le caselle di posta vengono consultate.

Possiamo tentare di stilare un elenco dei principali metodi di attacco che portano ad una truffa “Man in the email”:

- Dipendente infedele, il quale ha l’accesso a caselle di posta senza autorizzazione.

Si tratta di uno dei casi più frequenti, insieme al successivo punto: un dipendente, il quale ha l’accesso (o lo ha ottenuto in modo illecito) ad una casella di posta dalla quale vengono richiesti o effettuati determinati pagamenti, modifica volutamente i documenti commerciali al fine di far transitare somme di denaro non autorizzate. - Infezione informatica da virus/malware/trojan di un computer o smartphone utilizzato per l’accesso alla casella di posta.

È probabilmente uno dei casi più frequenti: a seguito dell’infezione informatica (derivante dall’apertura di allegati sospetti oppure a causa di exploit), un attaccante è in grado di intercettare tutte le conversazioni intercorse a mezzo email, oppure di acquisire le password per l’accesso alle caselle di posta, che procederà a monitorare autonomamente nel tempo, attendendo il momento più adatto per interferire con le stesse. - Furto di nome utente e password della casella di posta. Ciò può avvenire, come precedentemente specificato, a seguito dell’installazione di un malware all’interno di un computer o smartphone. Altresì, il furto dei dati di accesso di una casella di posta può avvenire anche a seguito di un “data breach” o mediante un attacco “brute force” ove il server di posta non abbia in essere sistemi di protezione sufficientemente robusti.

- Configurazione di inoltri automatici delle email. A seguito dell’accesso non autorizzato ad una casella di posta, l’attaccante configura delle regole al fine di vedersi inoltrate tutte o specifiche conversazioni email in ingresso/uscita. Si tratta di una tecnica poco utilizzata, in quanto permette, anche ad un semplice utente, di poter visionare le regole di inoltro.

Man in the email e Business Email Compromise

L’attacco Man in the email viene spesso definito anche “BCE”, ovvero “Business Email Compromise”. In questo caso, la compromissione ha oggetto email aziendali, il cui scopo è quello di ingannare i dipendenti e far loro divulgare informazioni sensibili. Uno degli aspetti più pericolosi del BEC è la sua sottigliezza. Gli aggressori non sempre mirano a trasferimenti di denaro immediati. Piuttosto, possono cercare informazioni sensibili come contratti, piani strategici, proprietà intellettuali o dati personali di dipendenti e clienti.

Una tecnica comune è quella di inviare email apparentemente legittime da un account compromesso a un dipendente di alto livello, richiedendo dettagli su progetti in corso o accesso a documenti riservati. Questo tipo di informazione può avere un valore inestimabile per i concorrenti o per chiunque voglia danneggiare l’azienda

Queste informazioni, una volta sottratte, possono essere vendute sul dark web, utilizzate per ulteriori attacchi o per ricattare l’azienda.

Come difendersi

Difendersi da un attacco “Man in the email” richiede diversi sistemi di sicurezza e di formazione professionale dei dipendenti. Inutile dire che un sistema antivirus è il primo livello di sicurezza. Non staremo qui a discutere su quali marche siano migliori o peggiori, l’importante è dotarsi di un sistema antivirus.

La configurazione del “Fattore a doppia autenticazione” è da ritenersi ormai imprescindibile: anche nel caso in cui un attaccante dovesse ottenere la password di accesso ad una casella di posta, l’intrusione sarà vanificata senza la consegna del codice inviato a mezzo SMS o generato da apposite applicazioni.