Cerchi una perizia informatica forense?

Se necessiti di una perizia informatica forense, contattaci telefonicamente o mediante il modulo online. Operiamo in tutta Italia.

Le perizie sui dipendenti infedeli riguardano tutte quelle analisi, effettuate sui dispositivi informatici di un dipendente, volte a verificare se un soggetto abbia sottratto o inviato a terzi, senza autorizzazione, dati ed informazioni aziendali, o se abbia avuto accesso a risorse (quali, ad esempio, caselle di posta elettronica) senza autorizzazione.

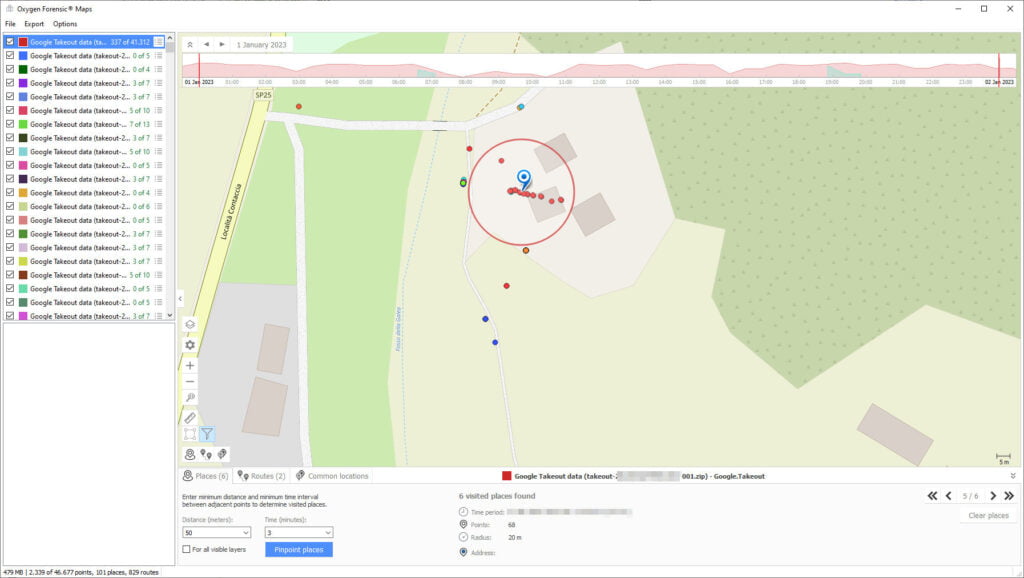

L’eventuale copia forense ed analisi permetterà di stabilire quanto accaduto sui dispositivi informatici nel tempo.

Evento sempre più comune è quello dei dipendenti infedeli che, per varie ragioni, decidono di sottrarre dati aziendali, portafogli clienti e file di vario titolo per rivenderli o trasferirli ad aziende concorrenti, spesso in prossimità di un licenziamento o dimissioni. Il furto dei dati avviene generalmente, e molto semplicemente, mediante l’utilizzo di chiavette di memoria USB o hard disk collegati al computer aziendale oppure a risorse alle quali il dipendente infedele ha accesso (sia che l’accesso fosse stato autorizzato che non).

Casistica comune, è anche il collegamento remoto dalla propria abitazione al computer aziendale: dopo aver installato un software di teleassistenza, il dipendente accede e copia i file d’interesse comodamente dalla propria abitazione. Inutile dire che quest’ultima scelta, per quanto possa sembrare a primo impatto più comoda per l’utente, non fa che lasciare innumerevoli tracce informatiche che permettono di ricostruire quanto accaduto.

Qualsiasi sia stato il metodo di furto dei dati, all’interno del dispositivo informatico in uso dal dipendente è possibile rinvenire una gran quantità di informazioni in grado di ricostruire quanto accaduto: dai file copiati, al supporto utilizzato alla copia, nonché ad eventuali accessi massivi ad un file server o altre risorse aziendali.

Prevenire il furto di dati da un sistema informatico prevede generalmente il coinvolgimento di un sistemista informatico. È comunque possibile porre in essere fin da subito dei rimedi che prevedano il logging delle attività poste in essere all’interno del singolo dispositivo informatico in uso dal dipendente, sia a livello centralizzato nel caso in cui vi siano uno o più server che prevedono l’erogazione di specifici servizi (come, ad esempio, la gestione dei file condivisi all’interno di tutta la rete aziendale).

Il logging della copia e accesso ai file è generalmente la soluzione più rapida ed efficace che si possa attuare.

Per fare ciò, senza particolari conoscenze tecniche-informatiche, è possibile utilizzare tutta una serie di strumenti Open Source e gratuiti liberamente disponibili ed accessibili con una semplice ricerca sui motori di ricerca.

Se necessiti di una perizia informatica forense, contattaci telefonicamente o mediante il modulo online. Operiamo in tutta Italia.

In Italia, l’analisi del computer aziendale in uso a un dipendente può essere effettuata in determinate circostanze, come per esempio quando si sospetta che il dipendente abbia sottratto dati aziendali per rivenderli alla concorrenza. Questo è possibile in virtù delle normative vigenti, che bilanciano i diritti alla privacy del dipendente con le legittime esigenze dell’azienda di proteggere i propri interessi.

L’analisi suddetta non deve essere confusa con l’articolo 4 dello Statuto dei Lavoratori (Legge n. 300/1970), secondo cui il controllo a distanza delle attività dei lavoratori è vietato senza l’accordo delle rappresentanze sindacali o l’autorizzazione dell’Ispettorato del Lavoro.

Nel caso in cui si sospetti un furto di dati da parte di un dipendente infedele, è quindi possibile analizzare i dispositivi utilizzati: sebbene non si tratti di un controllo a distanza delle attività lavorative, è opportuno limitare tali verifiche a circostanze eccezionali, evitando di monitorare l’operato quotidiano del dipendente.

L’analisi del dispositivo informatico del dipendente, avverrà quindi non mediante l’installazione di software in grado di “registrare” lo schermo dell’utente o di mostrare l’operato in tempo reale, bensì mediante la copia certificata del dispositivo in uso dallo stesso e la successiva analisi volta a verificare le azioni compiute all’interno di un determinato arco temporale.

Nel caso in cui si sospetti l’accesso non autorizzato all’interno di una casella di posta, oltre all’analisi dei log del server, è possibile utilizzare la tecnica del c.d. “Spy Pixel”, in grado di tracciare l’apertura di email civetta appositamente inserite all’interno di una casella di posta elettronica aziendale. Così facendo, sarà possibile ottenere informazioni esatte sul soggetto agente.

Le tracce informatiche in grado di poter ricostruire l’operato di un dipendente infedele, non è detto che rimangano memorizzate all’interno di un dispositivo per lungo tempo. In base al tipo di configurazione del sistema operativo ed in base alle attività poste in essere, potrebbe non essere possibile, dopo diversi mesi, ricostruire completamente quanto accaduto.

Se da un lato i supporti USB utilizzati per il furto dei dati rimangono in memoria per un periodo di tempo medio-lungo, l’attività sui singoli file tende a venir sovrascritta velocemente. Per tale motivo, è essenziale procedere al primo sospetto, al fine di cristallizzare le attività illecite svolte.

Utilizza il modulo sottostante per contattarci a mezzo email.

Se invece vuoi telefonarci immediatamente, premi qui