L’informatica forense rappresenta oggi una disciplina cruciale per l’investigazione digitale e la tutela della legalità in contesti dove le prove digitali sono determinanti. Nata negli anni Ottanta sull’onda della rapida diffusione dei personal computer e della conseguente escalation dei crimini informatici, ha visto negli ultimi decenni una crescita costante, testimoniata da un incremento del 67% dei casi analizzati con questi metodi soltanto tra il 2002 e il 2003. Oggi, la professionalità dell’informatico forense è richiesta sia nell’ambito giudiziario che in quello privato, dove la padronanza di strumenti tecnici e la conoscenza della Legge n° 48 del 18 marzo 2008 sono condizioni essenziali per garantire l’ammissibilità degli elementi raccolti.

Comprendere i processi, gli strumenti e le competenze che ruotano intorno a questa figura significa accedere a una visione strategica su come si tutelino l’integrità e l’autenticità dei dati digitali. L’utilità di tale guida non si ferma ai soli specialisti: anche chi ricopre ruoli chiave nell’amministrazione della giustizia o nella gestione di asset informatici può trarre vantaggio da una panoramica dettagliata e aggiornata.

Cos’è l’informatico forense e perché è importante

Definizione operativa

L’informatica forense può essere definita come l’insieme delle tecniche, metodologie e processi adottati per individuare, acquisire, analizzare e presentare prove digitali in grado di essere ammesse in giudizio, garantendo integrità, autenticità e tracciabilità di ogni intervento. In conformità alle definizioni internazionali elaborate da IOCE e SWGDE, l’“electronic evidence” include informazioni e dati di valore probatorio, trattati secondo specifici criteri di verifica e documentazione. Questi princìpi sono stati recepiti a livello italiano dalla Legge n° 48 del 18 marzo 2008, fulcro normativo per la digital evidence.

In pratica, il compito dell’informatico forense consiste nell’isolare supporti, acquisire bit stream image in modalità read-only, effettuare analisi approfondite impiegando algoritmi MD5 e SHA1 per il controllo dell’integrità, e redigere una relazione tecnica esaustiva. Il tutto, rispettando rigorosamente la catena di custodia e le linee guida tecniche e giuridiche.

Evoluzione storica e crescita dei casi

I primi casi di informatica forense risalgono agli anni Ottanta, epoca segnata dalle indagini su reati informatici elementari condotte con strumenti spesso costruiti appositamente. L’espansione dei sistemi informatici nelle case e nelle aziende ha portato a una progressiva e rapida evoluzione degli strumenti e delle competenze richieste. Si è così assistito a un vero e proprio boom negli anni Duemila: tra il 2002 e il 2003, il numero di casi sottoposti ad analisi forense è aumentato, secondo stime attendibili, del 67%. Questa impennata ha imposto la codificazione di procedure standard, oggi imprescindibili sia per enti pubblici che per realtà private.

Ruoli, competenze e percorsi formativi

Competenze tecniche e giuridiche richieste

L’attività dell’informatica forense richiede un set articolato di competenze, che spaziano dal dominio tecnico puro (conoscenza avanzata di sistemi operativi, architetture hardware, reti di telecomunicazione, linguaggi di programmazione, protocolli di sicurezza e strumenti investigativi) fino a solide basi giuridiche. Per garantire la validità delle prove digitali raccolte o per assistere nel contesto di contenziosi e incident response (sfere sempre più coperte dal modello DFIR), il professionista deve essere in grado di gestire la corretta documentazione della catena di custodia e conoscere le implicazioni pratiche delle norme nazionali, come la Legge n° 48 del 18 marzo 2008, e delle raccomandazioni di enti come IOCE e SWGDE. Specializzazioni trasversali includono mobile forensics, sistemi industriali (OT), IoT e veicoli connessi.

Formazione universitaria, corsi e e-learning

L’accesso al settore passa generalmente attraverso percorsi universitari in informatica, ingegneria, giurisprudenza o simili, cui si aggiungono corsi specifici in informatica forense promossi da enti pubblici, università e associazioni professionali come ONIF. L’offerta di corsi pratici si è espansa anche online, grazie a un’ampia gamma di soluzioni e-learning che permettono a giovani laureati e professionisti di sviluppare competenze operative su scrittura di relazioni tecniche, acquisizione di bit stream image e utilizzo di strumenti come il write blocker o software di file carving. Il continuo aggiornamento è, inoltre, una condizione necessaria, considerata la rapidità con cui evolvono gli strumenti e le minacce digitali.

Processo operativo: fasi e best practice

Individuazione e isolamento

Il processo operativo di acquisizione e analisi delle prove digitali è scandito da una rigorosa sequenza di quattro fasi: individuazione, esame, analisi e reporting. La prima, l’individuazione e l’isolamento, prevede un sopralluogo dettagliato per censire ogni dispositivo potenzialmente rilevante – computer, dispositivi mobili, server, supporti removibili – assicurandosi di impedire ogni interazione che possa alterare lo stato dei dati. L’obiettivo è cristallizzare la scena digitale e garantirne la preservazione. Frequentemente, si scelgono tecniche di congelamento del dato, che bloccano ogni scrittura o modifica in attesa della successiva acquisizione forense.

Acquisizione, analisi e reporting

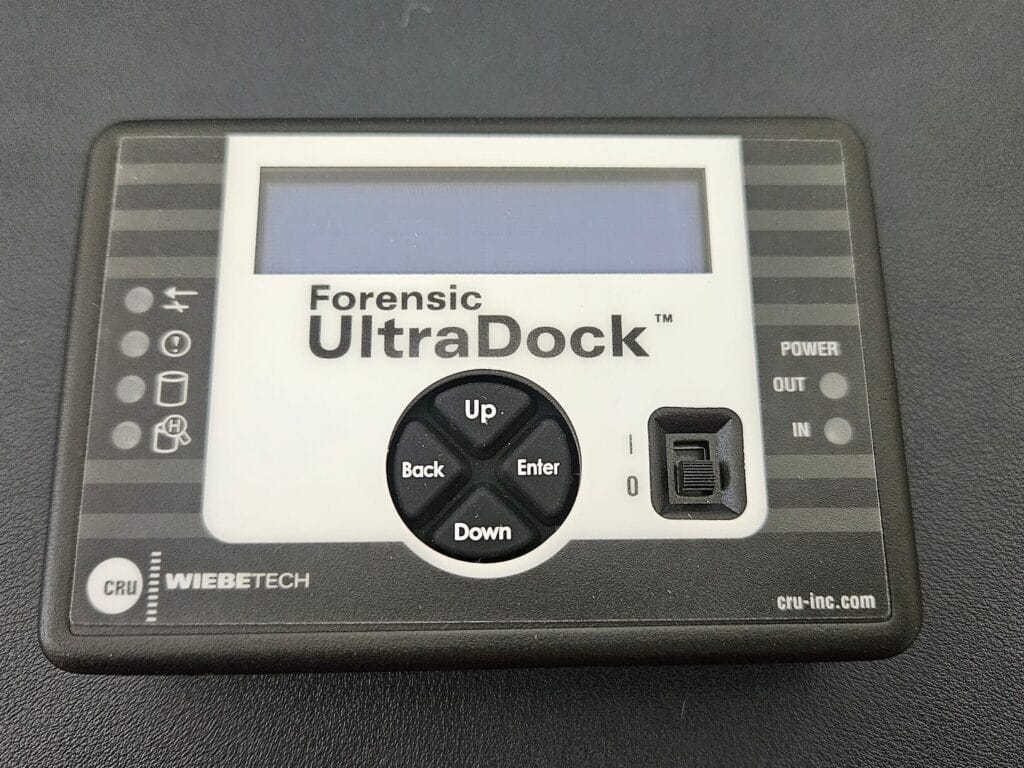

Segue la fase di acquisizione vera e propria, dove si crea una bit stream image completa e forense del supporto. L’operazione impone l’uso di dispositivi hardware come il write blocker e copiatore bit-for-bit, che impediscono la modifica accidentale dei dati. Il processo deve essere rigorosamente read-only, preservando non solo i file “visibili” ma anche le aree normalmente inaccessibili (come i settori non allocati). Si applicano algoritmi hash come MD5 e SHA1 sia sull’originale che sulla copia, per assicurare la completa integrità, attestando così la ripetibilità e ammissibilità in giudizio.

Le fasi successive comprendono l’esame e l’analisi dettagliata con tecniche di recupero dati eliminati, file carving, analisi cross-drive e produzione di una relazione tecnica esaustiva. Il reporting, infine, ricostruisce i passaggi seguiti, le scelte tecniche adottate e le evidenze raccolte, corredando spesso il lavoro di documentazione fotografica e video.

Tecniche e strumenti principali

Write blocker, copiatore bit-for-bit, hashing

Tra gli strumenti cardine della disciplina, il write blocker rappresenta una garanzia operativa imprescindibile. Questo dispositivo hardware si frappone tra il supporto origine e la stazione forense, bloccando fisicamente la possibilità di modificare anche accidentalmente i dati. In abbinamento, il copiatore bit-for-bit consente la clonazione perfetta e integrale dei dati a livello di singolo bit. La creazione della bit stream image è fondamentale: unica modalità per garantire che nulla, neppure artefatti apparentemente irrilevanti come metadati nascosti o settori non più visibili, venga escluso dal processo di analisi.

La verifica dell’integrità della copia, fondamentale in tribunale, viene effettuata tramite la generazione e la successiva verifica di hash MD5 o SHA1, ripetendo il calcolo sia sull’originale che su ciascuna copia, secondo una prassi validata a livello internazionale.

File carving, analisi cross-drive, live CD, antisteganografia

L’analisi approfondita fa ricorso a tecniche come il file carving, indispensabile per ricostruire file depurati dai metadati o danneggiati, tipicamente in assenza di riferimenti nella tabella dei file system. Il metodo dimostra particolare efficacia in presenza di cancellazioni parziali o manomissioni. L’analisi cross-drive permette invece di correlare i dati tra più dispositivi e ricostruire così pattern o relazioni tra più soggetti: fondamentale per indagini su organizzazioni complesse o fenomeni di cybercrime strutturato.

La cosiddetta live CD analysis viene impiegata laddove si necessiti di acquisire elementi critici (come le chiavi Encrypted File System) o generare immagini logiche di ambienti non spegnibili, minimizzando al contempo impatti sulla volatilità dei dati. L’antisteganografia, mediante il confronto di hash su immagini, consente infine di identificare dati nascosti e alterazioni a livello bit, portando alla luce informazioni occultate con metodi avanzati.

Aspetti legali e catena di custodia

Normativa italiana (Legge 48/2008)

Dal punto di vista normativo, il riferimento cardine resta la Legge n° 48 del 18 marzo 2008, che disciplina la gestione delle prove digitali e stabilisce le condizioni per la loro ammissibilità in sede giudiziaria. Le regole recepiscono le definizioni elaborate da IOCE e SWGDE, vincolando i periti e i consulenti alla rigorosa osservanza di procedure certificate che assicurino la ripetibilità, la documentazione cronologica e la tutela della catena di custodia. Ogni azione – dalla raccolta fino all’analisi – deve essere documentata affinché sia in ogni momento dimostrabile la provenienza e la integrità del reperto trattato.

Documentazione e verifiche di integrità

La catena di custodia si realizza mediante una cronologia dettagliata di tutti i passaggi che il reperto segue, dal sequestro iniziale ai trasferimenti e alle fasi di analisi. Ogni movimento richiede l’apposizione della relativa documentazione (inclusi trasporti e conservazioni). Le migliori prassi raccomandano inoltre una dettagliata documentazione fotografica e video delle operazioni, elemento che può risultare essenziale in sede di contraddittorio. La verifica dell’integrità passa attraverso il calcolo degli hash MD5 o SHA1 a ogni passaggio, confermando in tribunale la totale inalterabilità della prova dall’acquisizione alla presentazione. Ogni relazione tecnica deve essere sufficientemente articolata da rendere trasparente la metodologia seguita e legittimare la validità delle evidenze prodotte.

Ambiti d’applicazione e casi d’uso

Crimini investigati e prove generate da computer

L’applicazione dell’informatica forense non si limita al contrasto di reati informatici propriamente detti. Gli ambiti investigativi spaziano dalla pedopornografia allo spionaggio industriale, dalla frode all’estorsione, fino a ipotesi di omicidio e terrorismo internazionale dove le tracce digitali possono risultare determinanti. Si raccolgono dunque sia file generati intenzionalmente dall’utente che dati computer generated, come log di accesso, celle radio, cronologie di social network e l’insieme dei metadati memorizzati dalle applicazioni e dal sistema operativo.

Nuovi dispositivi: IoT, veicoli, OT

Negli ultimi anni, le nuove frontiere includono l’analisi forense di oggetti intelligenti (IoT), sistemi industriali (OT) e veicoli connessi, che generano sistemi di telemetria, dati di navigazione, storicizzazioni e log elaborati da centraline. L’acquisizione di questi dati, spesso volatili e dispersi su più dispositivi, estende la portata e la complessità delle indagini, costringendo gli esperti a studiare costantemente nuove metodologie di acquisizione e correlazione.

Mercato del lavoro, strutture operative e remunerazione

Tipologia di studi e consulenze

L’attività di informatica forense in Italia viene principalmente svolta all’interno di studi composti mediamente da 5-6 operatori. La multidisciplinarità risulta un requisito imprescindibile per affrontare le variegate necessità del settore: dall’analisi tecnica pura, alla stesura delle relazioni, fino alla gestione della catena di custodia e dei rapporti con avvocati e magistrati. L’attività si svolge prevalentemente in laboratorio, preferito per l’esecuzione di esami approfonditi sui dati statici, anche se non mancano interventi sul campo quando le condizioni lo impongano.

Remunerazione e criticità dei pagamenti

Sul fronte della remunerazione, per le consulenze tecniche di parte (CTP) la tariffa oraria parte da una base di almeno 80 euro per ora di prestazione. Tuttavia, per le consulenze d’ufficio (CTU), chiamate ad assistere la magistratura, permangono criticità nei tempi di pagamento, spesso soggetti agli ordinamenti delle cosiddette vacazioni giudiziarie. Questo elemento, unitamente alla necessità di mantenere l’equipaggiamento tecnologico sempre aggiornato e di investire nella propria formazione continua, contribuisce a rendere la gestione economica un aspetto tutt’altro che secondario nell’attività dell’informatico forense.

Nel cuore dell’investigazione tecnologica, l’informatica forense si delinea dunque come una disciplina in continua espansione e sofisticazione, chiamata a confrontarsi con la complessità dei sistemi digitali contemporanei e le sfide poste dalla tutela della catena di custodia. Le competenze richieste, le best practice operative e il rispetto delle normative, dalla Legge n° 48 del 18 marzo 2008 alle raccomandazioni internazionali di IOCE e SWGDE, rappresentano il baluardo che rende possibile la ricerca della verità digitale tra le pieghe di byte apparentemente anonimi. D’altra parte, il mercato, caratterizzato da strutture snelle, compensi variabili e costante aggiornamento, apre scenari professionali tanto stimolanti quanto impegnativi, dove la parola d’ordine resta sempre una sola: integrità, dalla scena del crimine all’aula del tribunale.