L’adozione di strumenti gratuiti nella digital forensics risponde a una duplice esigenza. Da un lato, consente di abbattere i costi, mantenendo al contempo un elevato standard di efficacia operativa. Dall’altro, garantisce maggiore trasparenza e verificabilità del codice e dei risultati, specialmente in ambito giudiziario, dove è essenziale poter dimostrare la correttezza metodologica e la ripetibilità delle analisi.

Inoltre, i software open source sono spesso supportati da ampie comunità internazionali, che li mantengono aggiornati, li migliorano nel tempo e offrono risorse didattiche, guide e documentazione tecnica accessibile.

Classificazione degli strumenti forensi gratuiti

Per facilitare la consultazione, nei prossimi paragrafi i software saranno suddivisi in base alla loro funzione primaria:

- Acquisizione forense di dischi e dispositivi

- Analisi di immagini forensi

- Analisi della memoria e artefatti di sistema

- Mobile forensics

- Network e traffico dati

- Tool multiuso e distribuzioni complete

L’acquisizione forense è il primo passo di ogni indagine digitale: si tratta della creazione di una copia bit-a-bit di un dispositivo, garantendone l’integrità e la non alterazione. Un’acquisizione mal eseguita può compromettere l’intera investigazione, rendendo le prove inammissibili in sede giudiziaria. Per questo motivo, anche se si utilizzano strumenti gratuiti, è essenziale affidarsi solo a software affidabili e ben documentati.

FTK Imager (AccessData)

Nonostante sia prodotto da una software house commerciale, FTK Imager è distribuito gratuitamente e rappresenta uno degli strumenti più diffusi per l’acquisizione forense.

Con FTK Imager è possibile:

- Acquisire immagini in formato RAW, E01 e AD1

- Calcolare hash MD5 e SHA1 automaticamente

- Esplorare contenuti e file cancellati

- Montare immagini per l’analisi

L’interfaccia è user-friendly, il che lo rende ideale sia per i tecnici esperti che per chi si avvicina all’informatica forense.

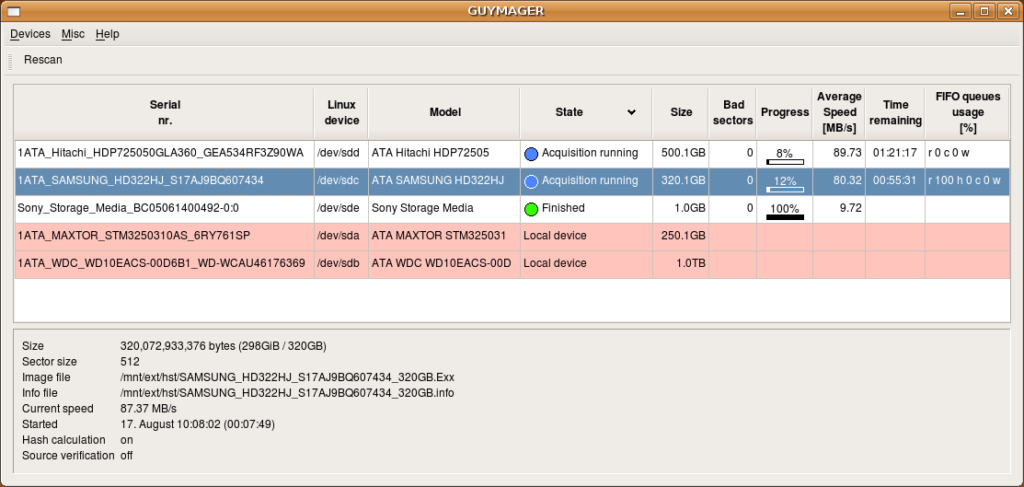

Guymager

Guymager è un tool open source progettato per sistemi Linux, in particolare Debian e Ubuntu. È sviluppato per eseguire acquisizioni forensi rapide e sicure, con un’interfaccia grafica semplice ma estremamente efficace.

Caratteristiche principali:

- Supporto per formati RAW e EWF (E01)

- Calcolo automatico di hash (MD5, SHA-1 e SHA-256)

- Funzionamento in modalità read-only

- Elevate prestazioni nella copia grazie all’ottimizzazione dei buffer

Guymager è lo strumento ideale in ambienti Linux-based e durante attività live da chiavetta USB (es. tramite distro come CAINE o Kali Linux).

dc3dd

dc3dd è una versione estesa del comando dd classico di Unix/Linux, sviluppata dal Defense Cyber Crime Center (DC3). È una utility da riga di comando, pensata per usi professionali e altamente configurabili.

Rispetto a dd, offre:

- Calcolo simultaneo di hash (MD5, SHA-1, SHA-256)

- Log dettagliato delle operazioni

- Possibilità di acquisire porzioni di disco (acquisizione selettiva)

- Supporto per wipe forensico (pulizia sicura)

Essendo uno strumento a riga di comando, è meno intuitivo di altri, ma estremamente potente per chi ha familiarità con Linux.

AIR (Automated Image and Restore)

AIR è un’interfaccia grafica basata su dd e dc3dd, che automatizza le operazioni di imaging forense in ambienti Linux. È utile per tecnici che vogliono semplificare e documentare correttamente le attività di acquisizione.

Offre:

- Supporto a diversi motori (dd, dcfldd, dc3dd)

- Gestione di log, hash e verifica dell’immagine

- Struttura modulare e personalizzabile

È particolarmente apprezzato nei contesti educativi o quando è necessario standardizzare il processo di imaging.

Software gratuiti per l’analisi delle immagini forensi

Una volta ottenuta un’immagine forense in formato RAW, E01, AFF o AD1, è necessario disporre di strumenti in grado di leggerla, interpretarla e analizzarne i contenuti in maniera forensicamente corretta. I software in questa sezione permettono di esplorare i contenuti dell’immagine senza modificarla, applicare filtri, cercare parole chiave, estrarre file cancellati e costruire timeline dettagliate delle attività svolte sull’apparato.

Autopsy

Autopsy è uno dei software di analisi forense open source più completi e professionali. Basato sul backend The Sleuth Kit (TSK), è utilizzato in tutto il mondo da forze dell’ordine, investigatori privati e consulenti forensi.

Le sue funzionalità includono:

- Analisi di immagini in formato E01, RAW, AFF

- Ricostruzione del file system e recupero di file cancellati

- Visualizzazione di metadati, file di log, cronologie browser, email

- Analisi di immagini e video (incluso riconoscimento di volti e hash matching)

- Costruzione automatica della timeline delle attività utente

- Estrazione automatica di artefatti da Windows, Linux, macOS e Android

Autopsy è estensibile con moduli aggiuntivi e dispone di un’interfaccia grafica intuitiva. È ideale sia per analisti esperti che per chi si avvicina all’informatica forense.

X-Ways Forensics (versione demo)

X-Ways Forensics è un software commerciale estremamente potente, ma è disponibile anche in versione demo gratuita, che consente molte funzionalità fondamentali senza limiti di tempo, pur con alcune restrizioni (es. nessuna esportazione).

È utilissimo per:

- Esplorare immagini in vari formati, comprese partizioni virtuali

- Effettuare il carving di file persi

- Riconoscere automaticamente tipi di file anche privi di estensione

- Effettuare ricerche complesse all’interno di dischi e RAM

- Analizzare file di registro di Windows, cronologie e log

La versione demo è perfetta per ambienti di test, studio o per piccole indagini senza budget.

OSForensics (Free Edition)

OSForensics di PassMark è un altro software professionale disponibile in edizione gratuita, con alcune limitazioni rispetto alla versione completa.

Con la versione free è possibile:

- Montare immagini e analizzarne il contenuto

- Effettuare ricerche testuali avanzate (keyword, stringhe di file, ecc.)

- Analizzare file di sistema e raccogliere artefatti da immagini

- Utilizzare funzioni hash set e compare hash

- Verificare e indicizzare file per analisi successive

Pur non essendo open source, è un’alternativa utile e più user-friendly rispetto ad Autopsy, soprattutto per chi opera in contesti aziendali o investigativi non giudiziari.

Software gratuiti per l’analisi della memoria RAM e dei dati volatili

La memoria RAM è il cuore pulsante di ogni sistema in esecuzione. Al suo interno possono trovarsi informazioni preziose e spesso irripetibili: processi attivi, connessioni di rete aperte, moduli di malware in esecuzione, chiavi di crittografia temporanee, conversazioni in tempo reale, password in chiaro e molto altro. Acquisire e analizzare la RAM consente di ottenere tracce uniche che spesso non sono più disponibili dopo lo spegnimento o il riavvio del dispositivo.

Volatility Framework

Volatility è il punto di riferimento mondiale per l’analisi forense della memoria. È un framework open source basato su Python, compatibile con sistemi Windows, Linux, macOS e Android.

Le sue caratteristiche principali includono:

- Supporto per file di dump da WinDbg,

memdump,LiME,AVML,FTK Imager, ecc. - Analisi approfondita dei processi attivi, connessioni di rete, DLL, registry hives

- Estrazione di password in chiaro da browser o memoria di processo

- Rilevamento di rootkit e malware in esecuzione

- Ricostruzione della timeline dell’attività di sistema

L’interfaccia è a riga di comando, ma esistono interfacce grafiche non ufficiali (VolGUI, Evolve). Volatility è in costante aggiornamento ed è supportato da una comunità accademica e professionale estremamente attiva.

Da segnalare: oggi esistono due versioni principali in sviluppo attivo – Volatility 2.x (Python 2) e Volatility 3 (Python 3, più modulare, ma ancora meno maturo in alcune funzioni).

Rekall

Rekall nasce come fork di Volatility, con un focus maggiore su efficienza e modularità. È progettato per essere più veloce, più leggero e più automatico, mantenendo però la stessa profondità analitica.

Vantaggi:

- Rilevamento automatico del profilo della RAM (sistema operativo, architettura, kernel)

- Analisi rapida di processi, driver, cronologie e connessioni

- Estrazione avanzata di dati strutturati da immagini RAM

Tuttavia, Rekall è meno aggiornato e meno supportato rispetto a Volatility. È indicato per analisti che lavorano in ambienti Google Cloud, o che necessitano di operazioni batch o scripting evoluto.

LiME (Linux Memory Extractor)

LiME non è uno strumento di analisi, ma uno strumento di acquisizione della RAM in ambienti Linux e Android. È un modulo kernel che consente di effettuare dump completi e forensicamente validi della memoria volatile da dispositivi live.

Caratteristiche:

- Dump RAM in formato compatibile con Volatility

- Utilizzabile su Android rootato via ADB

- Acquisizione diretta da sistemi ARM, x86, x64

È uno strumento indispensabile per chi opera nel campo del mobile forensics o per chi analizza server Linux in produzione.

I software gratuiti in ambito mobile forensics non sempre riescono a competere con soluzioni commerciali (come Cellebrite o XRY), ma sono comunque in grado di fornire risultati eccellenti, specialmente in contesti logici o file system.

MOBILedit Forensic Express (versione demo)

MOBILedit Forensic Express offre una versione gratuita/demo che consente l’acquisizione logica da molti dispositivi, con limitazioni nella quantità di dati esportabili.

Caratteristiche:

- Supporto per centinaia di modelli Android e iOS

- Acquisizione logica e file system da dispositivi sbloccati

- Estrazione di SMS, contatti, chiamate, immagini, file e app (WhatsApp, Telegram, Signal)

- Analisi dei backup iTunes e ADB

- Reporting HTML, PDF, XLS

Ideale per attività preliminari o investigative su dispositivi non cifrati o già sbloccati.

Android Debug Bridge (ADB)

ADB, incluso nell’SDK di Android, è uno strumento ufficiale di Google per interagire con dispositivi Android collegati via USB. Non è un software forense in senso stretto, ma può essere sfruttato per l’acquisizione logica in contesti autorizzati.

Funzionalità utili:

- Copia file dal dispositivo al PC (

adb pull) - Accesso alla shell (

adb shell) per estrazione manuale di dati - Acquisizione di database SQLite e file di configurazione

- Accesso ai log di sistema (

logcat,dmesg, ecc.)

ADB è potentissimo, ma richiede autorizzazione da parte dell’utente sul dispositivo o il possesso di un dispositivo sbloccato (rootato o con recovery personalizzata).

Aleapp / ILEAPP

ALEAPP (Android Logs Events And Protobuf Parser) e iLEAPP (iOS Logs Events And Protobuf Parser) sono strumenti creati da Alexis Brignoni per analizzare i file acquisiti da dispositivi mobili. Non fanno l’acquisizione, ma permettono una ricostruzione avanzata dei dati partendo da file o backup già in possesso.

Supportano:

- Analisi di artefatti SQLite, JSON, XML, Protobuf, Plist

- Ricostruzione cronologica di eventi (installazioni, aggiornamenti, spostamenti, uso delle app)

- Parsing di file system Android e iOS

- Generazione di report HTML dettagliati e visivamente chiari

Sono ottimi strumenti da affiancare ad altre acquisizioni, anche commerciali, per estrarre valore dai file raw.

iBackupBot / iExplorer (Free Tools per iOS Backup)

Per iPhone, se non si ha accesso diretto al filesystem, è possibile lavorare su backup iTunes non cifrati, usando strumenti gratuiti come iBackupBot o iExplorer.

Consentono:

- Estrazione di messaggi, contatti, note, cronologia Safari, file app da backup locali

- Navigazione tra file system estratti da backup

- Esportazione in formati leggibili (CSV, XML, HTML)

Non si tratta di software forensi “puri”, ma possono risultare utili per estrazioni logiche in ambito aziendale, familiare o in casi con consenso esplicito.