Copia forense email

Copie forensi di email e caselle di posta

La copia forense di un’email o di una casella di posta è una procedura utilizzata per dare validità ed analizzare comunicazioni avvenute mediante indirizzi di posta elettronica in modo che i risultati ottenuti siano validamente presentabili all’interno di un contesto legale.

Questo tipo di copia consiste in una replica esatta dei dati, effettuata con tecniche e strumenti che garantiscono che nessuna informazione venga alterata durante il processo. L’obiettivo principale è quello di ottenere una versione dei dati che possa essere utilizzata in ambito legale o investigativo, assicurando che la loro integrità e autenticità siano mantenute.

Certificazione email

Il punto di partenza di una copia forense di una conversazione WhatsApp è sempre la copia forense dello smartphone: in primo luogo, infatti, sarà necessaria una copia del dispositivo in cui sono contenuti i messaggi da certificare. Solo in un secondo momento, a copia eseguita, si potrà procedere all’estrazione dei messaggi (ma anche intere conversazioni o contenuti multimediali) di interesse. La strumentazione è del tutto analoga a quella utilizzata nella maggior parte delle copie forensi, ma in tal caso la Perizia si concentrerà esclusivamente sul materiale presente all’interno dell’applicazione WhatsApp.

Cerchi una perizia informatica forense?

Se necessiti di una perizia informatica forense, contattaci telefonicamente o mediante il modulo online. Operiamo in tutta Italia.

Originalità (o falsificazioni) di email

In linea di principio, modificare il contenuto, mittente o destinatario di una comunicazione email non richiede particolari conoscenze tecniche-informatiche. Di fatto, una comunicazione email (inviata o ricevuta) può essere scaricata da un server di posta, modificata con un editor testuale e ricaricata senza problematiche.

A seguito dell’acquisizione legale di una comunicazione email, è però possibile approfondire se questa ha subito delle modifiche rispetto al contenuto originale, evidenziando eventuali alterazioni o stabilendone l’originalità, ossia contenuto, mittente, destinatario, data ed ora di invio ed eventuali allegati.

Ulteriore strumento a disposizione è quello relativo all’analisi dei log dei server di posta. Questi log registrano tutte le attività relative all’invio e alla ricezione delle email, fornendo una cronologia dettagliata delle operazioni eseguite. Confrontando i log con il contenuto dell’email, è possibile identificare eventuali discrepanze o attività sospette.

Attacchi "Man in the email" e "Email Spoofing"

Una volta acquisita legalmente, l’email viene sottoposta a una serie di verifiche tecniche per determinare la sua integrità. Utilizzando strumenti forensi, è possibile analizzare i metadati dell’email (che contengono informazioni cruciali come il mittente, il destinatario, la data e l’ora di invio, nonché eventuali allegati). I metadati sono fondamentali perché possono rivelare se un’email è stata alterata. Per esempio, la modifica di un’email potrebbe non aggiornare correttamente i metadati, lasciando tracce di alterazioni.

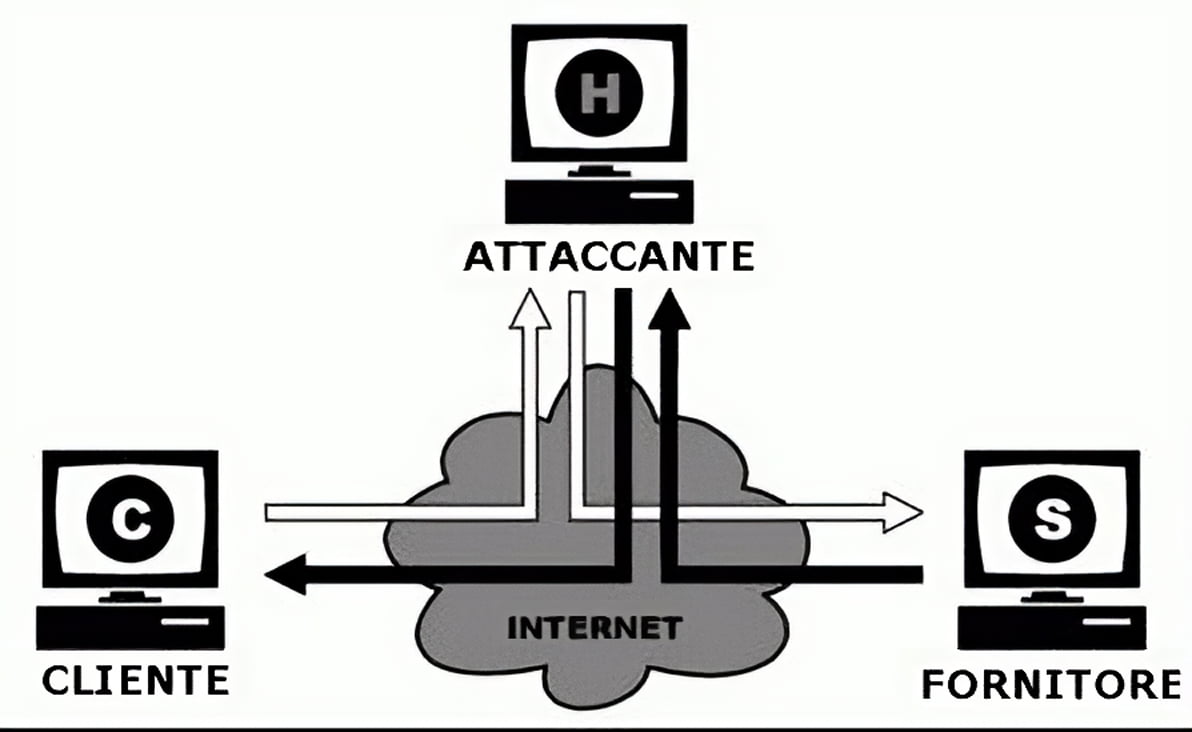

Altresì, mediante l’analisi delle firme (come, ad esempio, i valori DKIM), è possibile stabilire se vi sia stato un attacco di Email Spoofing o la truffa denominata “Man in the email“ (una variante dell’attacco “Man in the middle“), in cui soggetti non autorizzati si inseriscono all’interno di uno scambio di email al fine di alterare le coordinate di pagamento prima della conferma di un ordine o acquisto.

Man in the email

L’attacco “Man in the Email” è un attacco informatico di medio-alto livello in cui un “hacker” intercetta e manipola la corrispondenza email tra due o più parti, con l’obiettivo di truffare o ottenere informazioni sensibili.

Gli attaccanti spesso monitorano le comunicazioni per periodi prolungati, studiando il modo di porsi dei soggetti ed ulteriori dettagli.

Al momento più opportuno, gli attaccanti inviano email falsificate che sembrano provenire da una fonte legittima, ingannando le vittime e inducendole a trasferire denaro oppure a divulgare informazioni riservate.

Questo tipo di attacco sfrutta la fiducia esistente tra i corrispondenti e può risultare in gravi perdite finanziarie, danni alla reputazione aziendale e compromissione di dati sensibili.